Schutz vor Cybercrime : Cybercrime: Neue Wege beim Angriff auf Unternehmen

Dass Phishing trotz jahrzehntelanger Aufklärungskampagnen immer noch erfolgreich ist, liegt vor allem an zwei Faktoren: Mitarbeitende zeigen zunehmend Anzeichen kognitiver Ermüdung, gleichzeitig werden die Angriffe kreativer und glaubwürdiger

- © WEKA Industrie Medien; Adobe StockAktive Mitgliedschaft erforderlich

Das WEKA PRIME Digital-Jahresabo gewährt Ihnen exklusive Vorteile. Jetzt WEKA PRIME Mitglied werden!

Sie haben bereits eine PRIME Mitgliedschaft?

Bitte melden Sie sich hier an.

Es wirkt wie ein altbekanntes Spiel, das in eine neue Runde geht – nur sind die Spielregeln gefährlicher denn je. Laut dem aktuellen Threat Labs Report von Netskope erleben Phishing-Angriffe im Jahr 2024 eine neue Hochphase: Mehr als acht von 1.000 Mitarbeitenden klicken monatlich auf einen Phishing-Link – dreimal so viele wie im Vorjahr.

Dass Phishing trotz jahrzehntelanger Aufklärungskampagnen immer noch erfolgreich ist, liegt vor allem an zwei Faktoren: Mitarbeitende zeigen zunehmend Anzeichen kognitiver Ermüdung, gleichzeitig werden die Angriffe kreativer und glaubwürdiger – und schwerer zu erkennen. Ein besonders perfides Beispiel heißt SEO-Poisoning. Fake-Sites werden gezielt SEO-optimiert – oft mit Keywords, die auf aktuelle Ereignisse, populäre Software oder Sicherheitsthemen verweisen. Bisweilen wird dem Ranking sogar mit Anzeigen nachgeholfen. Das Ergebnis: Die gefälschten Seiten erscheinen weit oben in den Ergebnislisten der Suchmaschinen und werden von Mitarbeitenden kaum noch als Bedrohung erkannt. Eine erfolgreiche Taktik: Laut Netskope war Google 2024 nach sozialen Medien die zweithäufigste Quelle für Phishing-Links.

Phishing-as-a-Service (PhaaS) senkt Eintrittsbarrieren

Die Einstiegshürde für Cyberangriffe war noch nie so niedrig. Komplett ausgestattete Phishing-Kits können heute einfach gemietet werden. Unter dem Label „Phishing-as-a-Service“ (PhaaS) bieten kriminelle Marktplätze bereits Lösungen an, mit denen auch technisch wenig versierte Täter hochentwickelte Kampagnen fahren können – inklusive Umgehung von Zwei-Faktor-Authentifizierung. Laut Barracuda Networks basieren bereits rund 30 Prozent aller Angriffe mit dem Ziel Datendiebstahl auf PhaaS, Tendenz steigend. Für 2025 erwarten die Analysten einen Anteil von 50 Prozent.

Besonders häufig imitieren Phishing-Kampagnen große Cloud-Anbieter. Laut Netskope entfielen 27 Prozent aller Klicks 2024 auf Phishing-Seiten, die sich als Cloud-Dienste tarnten. Gefälschte Bankseiten (17 %), Telekom-Anbieter (13 %) und Social-Media-Plattformen (11 %) folgten auf den Plätzen. Der Grund: Vertrautheit. Viele Mitarbeitende bewegen sich tagtäglich in Cloud-Umgebungen – und unterschätzen das Risiko.

KI als Gamechanger der Angriffstechnologie

Generative KI-Systeme (GenAI) beschleunigen und professionalisieren Phishing-Angriffe in nie dagewesenem Maße. Diese Technologie macht es, wie auch der ThreatLabZ Phishing Report 2024 von Zscaler bestätigt, sehr einfach auch komplexe Phishing-Angriffe aufzusetzen. Cyberkriminelle nutzen sie etwa, um sehr überzeugende Phishing-E-Mails erstellen, perfekt formuliert, ohne die typischen Fehler früherer Angriffe. Diese Mails sind meist hochpersonalisiert. Sie basieren dann auf Daten aus sozialen Medien und anderen öffentlich zugänglichen Quellen und sind kaum noch von echten Nachrichten zu unterscheiden.

Entdecken Sie jetzt

- Lesen

- Videos

-

Podcasts

- Stellantis dreht ab: Elektro-Aus, Milliardenverlust, Europastrategie in Scherben | INDUSTRIEMAGAZIN 18.02.2026

- Armin Richter, Milizverband: „Zwei Monate Einsatzvorbereitung sind im Ernstfall völlig indiskutabel" 12.02.2026

- BYD: Absturz in China - Aufstieg in Europa? Warum Chinas E-Auto-Blase platzt | INDUSTRIEMAGAZIN 11.02.2026

Microsoft als Top-Zielmarke

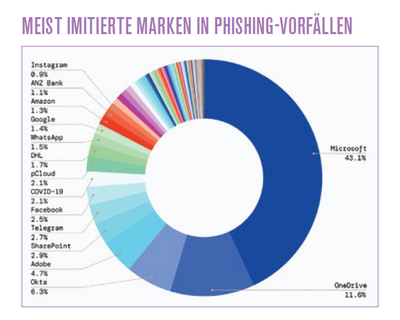

Doch das ist noch nicht alles, was KI draufhat. Sie kann auch in Sekunden perfekte Phishing-Sites erstellen, die legitimen Seiten bis aufs Haar gleichen. Laut Zscaler war Microsoft im Jahr 2024 die mit Abstand am häufigsten imitierte Marke: 43,1 Prozent aller beobachteten Phishing-Versuche zielten auf Microsoft-Accounts ab, gefolgt von OneDrive (11,6 %), Okta (6,3 %) und Adobe (4,7 %). Der Grund ist offensichtlich: Mit Microsoft 365 ist die Wahrscheinlichkeit hoch, dass Empfänger einen Bezug zur Marke haben – und somit eher in die Falle tappen.

Und natürlich wird KI auch dazu eingesetzt, um synthetische Stimmen, Videos und Identitäten zu erschaffen – Stichwort Deepfake. Dabei zeigen sie sich sehr flexibel. KI-Sprachmodelle können etwa kontextabhängige Antworten generieren und auf der Grundlage des Nutzerverhaltens Phishing-Versuche in Echtzeit anpassen – etwa, wenn das Opfer zögert oder Skepsis erkennen lässt. KI kann auch ausgeklügelte Social-Media-Accounts generieren, über die sie mit ihren Opfern über längere Zeit interagiert.

KI ist mittlerweile ein mächtiges Tool für die Rufschädigung von Marken, Desinformation und Betrug geworden, was Unternehmen und sogar Regierungen vor große Probleme stellen kann. Und die Entwicklung geht weiter: „In naher Zukunft wird KI deutlich mehr Phishing-Angriffe ermöglichen – alles, von textbasierten Imitationen bis hin zu Deepfake-Kommunikation, wird billiger, überzeugender und bei Bedrohungsakteuren beliebter werden," prophezeit Mika Aalto, Mitbegründer und CEO der Human Risk Management Plattform Hoxhunt.

Bedrohung trifft Unternehmen unvorbereitet

Diese Entwicklung ist auch den Verantwortlichen in den Sicherheitsabteilungen der Unternehmen bewusst. Laut „Cybercrime Trends Report 2025“ von SoSafe, einer Plattform für Security Awareness und Human Risk Management, erwarten 91 Prozent dieser Sicherheitsexperten in den kommenden Jahren einen drastischen Anstieg der KI-gestützten Angriffe. Aber nur 26 Prozent der Unternehmen fühlen sich dafür gerüstet. „KI skaliert die Geschwindigkeit und Raffinesse von Cyberangriffen in einem nie dagewesenen Ausmaß. Unternehmen müssen sicherstellen, dass ihre Verteidigungsstrategien mit dieser Entwicklung Schritt halten“, mahnt denn auch Andrew Rose, Chief Security Officer bei SoSafe.

Zugangshandel im Darknet boomt

Die Arbeitsteilung unter Cyberkriminellen wird unterdessen immer ausgeprägter. Wer Zugriff auf Unternehmenssysteme erlangen möchte, muss sich längst nicht mehr selbst darum bemühen. Access Broker bieten auf Marktplätzen Zugänge zu kompromittierten Systemen an – ein Geschäftsmodell, das boomt. Laut dem CrowdStrike Global Threat Report 2025 stieg das Angebot solcher Zugangsdaten im Jahr 2024 um fast 50 Prozent im Vergleich zum Vorjahr. Der Report dokumentiert einen weiteren Trend: Danach nutzen Cybergangster immer öfter statt Schadsoftware legitime Remote-Management-and-Monitoring-Tools (RMM), um auf das System eines Opfers zuzugreifen. Crowdstrike nennt das eine interaktive Angriffstechnik. Diese Technik, bei der das Verhalten legitimer Nutzer simuliert wird, ist besonders schwer zu erkennen. Keine Wunder also, dass die Anzahl von solchen Angriffen wächst: CrowdStrike verzeichnete 2024 einen Anstieg um 35 Prozent im Vergleich zum Vorjahr.

Auch klassische Malware bleibt gefährlich

Trotz aller neuen Taktiken bleibt auch konventionelle Malware eine ernstzunehmende Bedrohung. Laut Netskope stießen monatlich 1,4 von 100 Mitarbeitenden auf bösartige Inhalte im Web oder in der Cloud. Besonders häufig: JavaScript-basierte Trojaner.

Der Global Threat Index von Check Point ist eine Art Hitparade für Schadsoftware weltweit. Im März 2025 listete er „FakeUpdates“ als Top-Bedrohung – eine Downloader-Malware, die über Drive-by-Downloads verbreitet wird. Dicht gefolgt vom Botnetz „Androxgh0st“, das plattformübergreifend operiert.

Aber auch Schadsoftware braucht niemand mehr selbst programmieren. KIs übernehmen auch diesen Job – obwohl Schutzmechanismen in die Modelle integriert sein sollten, um genau das zu verhindern. Wie leicht sich diese Schutzbarrieren umgehen lassen, zeigte ein Experiment von Cato Networks: Ein Sicherheitsforscher versetzte mehrere KI-Modelle (darunter ChatGPT, Copilot und Deepseek) in ein fiktives Szenario, in dem rechtliche Grenzen nicht existieren. Die KIs entwickelten daraufhin problemlos funktionsfähige Malware.

Verteidigungsstrategien für CIOs

Angesichts dieser Entwicklungen stellt sich die Frage, wie Unternehmen auf solche Bedrohungen reagieren können. Klar ist: Im Ernstfall bleibt nur wenig Zeit zur Abwehr. Die sogenannte Breakout-Time – also der Zeitraum, bis sich ein Angreifer lateral im Netzwerk vom ersten kompromittierten Host zum nächsten bewegen kann – ist innerhalb eines Jahres von durchschnittlich 62 auf 48 Minuten gesunken. In Extremfällen vergingen sogar nur 51 Sekunden bis zur Ausbreitung. Umso wichtiger ist es, kompromittierte Systeme nahezu in Echtzeit zu erkennen und zu isolieren.

Dabei sind IT-Abteilungen den wachsenden Bedrohungen keineswegs schutzlos ausgeliefert. Denn auch KI kann zur Verteidigung beitragen. „KI läutet eine neue Ära der Social-Engineering-Taktiken ein – aber sie kann auch der White Hat sein, der uns hilft, uns zu wehren“, sagt Pyry Åvist, CTO von Hoxhunt.

Zero-Trust-Strategie als Fundament

Dennoch wird das nicht ausreichen. Sicherheitsverantwortliche müssen ihre Verteidigungsstrategien gegenüber Phishing- und KI-basierten Bedrohungen konsequent weiterentwickeln – und zwar auf mehreren Ebenen. Im Zentrum steht die Zero-Trust-Strategie: Jede Art von Kommunikation wird dabei als potenziell gefährlich eingestuft, unabhängig von ihrem Ursprung. Zero-Trust-Architekturen bilden heute das Fundament moderner IT-Sicherheitskonzepte.

Ein weiterer kritischer Punkt ist der Schutz privilegierter Zugriffe. Hier empfiehlt sich der Einsatz multifaktorieller Authentifizierung, idealerweise kombiniert mit modernen biometrischen oder blockchainbasierten Verfahren, um Identitäten zuverlässig zu verifizieren.

Wesentlich ist auch der unternehmensübergreifende Informationsaustausch. Nur wenn Unternehmen Bedrohungen frühzeitig erkennen und sich gegenseitig warnen, lassen sich Angriffe gezielt abwehren. Kollaborative Plattformen und Brancheninitiativen leisten hierbei wertvolle Dienste und ermöglichen eine schnellere Koordination von Gegenmaßnahmen.

Gleichzeitig rücken technologische Werkzeuge wie Behavioral Analytics und Anomalie-Erkennung stärker in den Fokus. Automatisierte Reaktionen auf verdächtige Aktivitäten helfen dabei, Breakout-Times zu minimieren und Angreifer frühzeitig zu stoppen.

Nicht zuletzt spielt der Faktor Mensch eine entscheidende Rolle. Aufklärung und kontinuierliche Schulung sind unerlässlich, um die Sicherheitskultur im Unternehmen zu stärken. So können Schulungen laut Hoxhunt die Erkennung von Bedrohungen um den Faktor zehn steigern. Besonders wirksam ist laut Netskope auch ein kontextbasiertes Echtzeit-Coaching: In 73 % der Fälle entscheidet sich der Benutzer aufgrund der Informationen in der Coaching-Eingabeaufforderung in kritischen Situationen nicht fortzufahren.